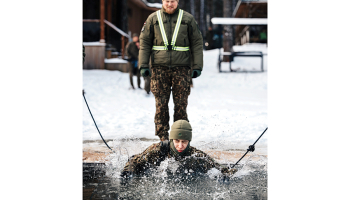

Ilustratīvs attēls

Mīts, ka hakeri var būt tikai informācijas tehnoloģiju jomā specializējušies profesionāļi, kuri savu ikdienu pavada tumšās pagraba telpās un maz uzturas ārpasaulē, jau sen ir novecojis. Mūsdienās hakeris var būt arī jūsu kaimiņš, draugs vai pat radinieks, kurš savu ikdienu pavada, gan atpūšoties ar draugiem, gan strādājot normālu darbu. Personai pat nevajag augstāko izglītību - lai sevi varētu dēvēt par hakeri, vismaz iesācēju, pietiek ar vēlmi pašam apgūt pāris lietu. Nav nepieciešama arī noslēgta vai tumša telpa, kādu parasti esam raduši redzēt mākslas filmās, jo pats galvenais ir vienkārši atrasties vietā, kur pieejams interneta savienojums un dators.

Lai izvairītos no sliktajiem hakeriem, ir jāievēro atbilstoši drošības pasākumi. Hakeri spēj uzlauzt mājaslapas, datorus, piekļūt personu profiliem, kā arī sensitīviem datiem, kurus pēc tam var izmantot ļaunprātīgām darbībām. Tomēr jāatceras, ka nebūt ne visi hakeri aizraujas ar ļaunām vai nelegālām darbībām, jo ir cilvēki, kuri savas zināšanas izmanto, lai palīdzētu organizācijām atrast vājās vietas un tās uzlabot, kā arī novērst dažādus uzbrukumus.

Cilvēku ikdiena vairs nav iedomājama bez dažādu digitālās vides pakalpojumu izmantošanas, tāpēc ir saprotams, ka aizvien vairāk tiek runāts par kiberdrošību – gan tās uzlabošanu, gan potenciālajiem draudiem. Ņemot vērā pašlaik notiekošo Ukrainā, arvien vairāk tiek apspriesti iespējamie kiberdrošības draudi gan Latvijā, gan citviet Eiropā, dažādu hakeru grupējumu uzbrukumi abās karā iesaistītajās pusēs.

Paralēli kinētiskajai karadarbībai, kas izpaužas ar artilērijas šāviņiem un bombardēšanām, aktīvi norisinās arī uzbrukumi digitālajā pasaulē, tāpēc regulāri tiek pieminēti hakeri, to grupējumi, kiberuzbrukumi un kiberdrošība.

Lai būtu vieglāk izprast kiberuzbrukumu atšķirības, tos var apkopot četros visizplatītākajos kiberuzbrukumu veidos, ar ko saskaramies kara apstākļos.

Sadalīts pakalpojumu atteices uzbrukums (angl. Distributed Denial of Service, DDoS), kas izpaužas kā tīmekļa vietnes pieejamības liegums. To panāk, mājaslapu pārslogojot no dažādiem avotiem. Rezultātā cilvēki nespēj piekļūt mājaslapai, jo tās darbība ir paralizēta. Šo kiberuzbrukuma veidu aktīvi sāka apspriest pēc tam, kad virtuālās saziņas un mikroblogošanas tiešsaistes vietnē Twitter, hakeru grupējuma Anonymous izveidotajos kontos parādījās aktuālākā informācija par dažādu Krievijas valdības oficiālo mājaslapu darbības apturēšanu, kas ietvēra Kremļa, Krievijas Aizsardzības ministrijas un dažādu mediju mājaslapas. Tomēr uzbrukumi tiek veikti ne tikai Krievijas mājaslapām. Līdzīga veida uzbrukumi tiek mērķēti arī pret Ukrainu. 15. februārī notika plašs kiberuzbrukums divu Ukrainas valsts banku un valsts oficiālajām tīmekļa vietnēm – Ukrainas Aizsardzības ministrijas un bruņoto spēku mājaslapām. Šo uzbrukumu rezultātā tīmekļa vietnes nebija pieejamas, turklāt, lai veicinātu paniku sabiedrībā, iedzīvotājiem tika izsūtītas viltus ziņas un e-pasti. 3. martā notika kārtējais kiberuzbrukums Ukrainas vēstniecībai Apvienotajā Karalistē. Tas apturēja vēstniecības oficiālo mājaslapu, kā arī e-pastu darbību. Nedaudz vēlāk, 9. martā, kiberuzbrukumā cieta Ukrainas telekomunikācijas pakalpojumu uzņēmums Triolan, tā tīkls valsts mērogā nebija pieejams vairāk nekā 12 stundas.

Otrs izplatītākais kiberuzbrukumu veids ir mājaslapu modificēšana (tīmekļa vietnes bojāšana). Šajā gadījumā uzbrucēji atrod veidu, kā veikt neautorizētas darbības kādā mājaslapā, kas iekļauj informācijas dzēšanu, citas informācijas ievietošanu un esošās informācijas izmainīšanu. Ukrainā šādam uzbrukumam līdzīgs notikums norisinājās 14. janvārī, kad tika ietekmētas vairāk nekā 70 valsts tīmekļa vietnes. Uzbrukuma izmeklēšanā iesaistījās arī Ukrainas drošības dienests, kura pārstāvji noskaidroja, ka uzbrukuma laikā tika veiktas nesankcionētas izmaiņas tīmekļa vietņu lapās. Šīs izmaiņas ietvēra dažādu politisko attēlu un uzrakstu attēlošanu ukraiņu, krievu un poļu valodās. Vēlāk tika ietekmēta arī mājaslapu un valsts iestāžu IT infrastruktūras darbība. Tikmēr otrā frontes pusē ļoti strauji izplatījās ziņas par Krievijā notikušo gadījumu – video, kurā it kā redzams, ka Krievijā esošā televizorā visos televīzijas kanālos raidītā satura vietā tiek atskaņota Ukrainas himna. Šajā gadījumā gan, visticamāk, varam runāt tikai par kāda atsevišķa kabeļoperatora uzlaušanu. Bet pavisam nesen, 16. martā, televīzijas kanālā Ukraina 24 tika izplatīts viltots video (t.s. deepfake), kurā Ukrainas prezidents it kā uzrunā tautu, aicinot nolikt ieročus un izbeigt karu.

Vēl viens kiberuzbrukuma veids ir informācijas izgūšana no publiski nepieejamām sistēmām. Tas izpaužas kā uzbrucēju mēģinājums bez autorizācijas piekļūt kādai informācijas sistēmai vai krātuvei, datortīklam vai personālajam datoram, ar mērķi piekļūt datiem, funkcijām vai citiem ierobežotas piekļuves failiem. Pastāv iespēja arī aktivizēt destruktīvu programmatūru, kuras mērķis ir nevis datu izgūšana un uzkrāšana, bet gan iznīcināšana. Līdz šim, izplatītāka bija datus šifrējoša ļaunatūra, bet, sākoties karam, datu dzēšanas uzbrukumi ir novērojami biežāk.

Kopš saspīlējums starp Ukrainu un Krieviju ir palielinājies, Ukrainas varas iestādes ir ziņojušas par vairākiem uzbrukumiem ar destruktīvām datu iznīcināšanas programmatūrām, kas mērķēti pret dažādām Ukrainas organizācijām.

Spilgts šādas programmatūras izmantošanas piemērs ir 25. februārī uzbrucēju aktivizētā datu iznīcināšanas programmatūra, kuras uzbrukums tika vērsts uz Ukrainas robežkontroles punktu datoriem, tādējādi krietni palēninot bēgļu mēģinājumus šķērsot robežu, lai nokļūtu Rumānijā. Arī 28. februārī Microsoft pamanīja kārtējo destruktīvo kiberuzbrukumu Ukrainas digitālajai infrastruktūrai, kas ietvēra uzbrukumus finanšu un lauksaimniecības nozarēm, ārkārtas reaģēšanas un humānās palīdzības centriem, kā arī citām organizācijām. Tika ziņots arī par mēģinājumiem piekļūt un nozagt apdrošināšanas, veselības un citus personu identificējošos datus.

Savukārt kiberuzbrukums, kas izpaužas kā progresīvs nepārtraukts apdraudējums (angl. advanced persistent threat, APT), var norisināties ilgstoši, sākot no dažiem mēnešiem līdz pat vairākiem gadiem. Viena no šā uzbrukuma veida veiksmes mērauklām ir spēja ilgstoši palikt neatklātam. Lielākoties šie uzbrukumi ir mērķēti uz dažādām valsts iestādēm. Šāds uzbrukums sākas ar iefiltrēšanos sistēmā un, kad tas tiek izdarīts, nākamais uzdevums ir paplašināt savu kontroli un pieejamību sistēmai, lai nozagtu datus vai pārņemtu kontroli pār sistēmu, vienlaikus paliekot nemanītiem. Pilnīgas kontroles iegūšanai pār informācijas sistēmu bieži vien ir graujoša ilgtermiņa ietekme, tāpēc šis ir ne vien sarežģīts, bet arī īpaši bīstams kiberuzbrukuma veids.

Jau kopš janvāra sākuma ir palielinājies reģionā īstenoto kiberuzbrukumu apjoms, taču to skaits ir būtiski pieaudzis līdz ar Krievijas armijas ienākšanu Ukrainā.

Kiberuzbrukumi ir mērķēti uz valsts iestāžu mājaslapām, kritiskās infrastruktūras objektiem un oficiālajiem plašsaziņas līdzekļiem. Visticamāk, pret Ukrainu īstenoto kiberuzbrukumu mērķi ir traucēt varas iestāžu darbību, aktuālās informācijas nodošanas iespējas iedzīvotājiem valstī un ārpus tās, kā arī izraisīt vispārēju paniku, dezinformēt un destabilizēt situāciju Ukrainā, veicinot sabiedrības šķelšanos.

Lai mazinātu risku kļūt par bandinieku agresoru spēlē un sevi pasargātu arī ikdienā, lasītājiem būtu nepieciešams pievērst lielāku uzmanību vietnēm, kuras tiek apmeklētas, kā arī jāpiedomā par izmantoto paroļu drošumu. Jāpievērš uzmanība visām ziņām, īsziņām un e-pastiem, kuri tiek saņemti arī no it kā pazīstamiem kontaktiem vai šķietami uzticamām iestādēm, kuras aicina noklikšķināt vai apmeklēt kādu saiti. Jāizvairās no dažādu apšaubāmu saišu apmeklēšanas, jo uzbrucējs var viltot gan e-pasta adresi, gan arī tālruņa numuru. Pēdējā laikā īpaši aktuālas ir ziņas, kas sola atklāt šokējošu vai sensacionālu informāciju, ja persona apmeklēs norādīto saiti, kas ir viens no veidiem, kā piekļūt kontam vai citai personas informācijai. Nesen Čečenijas vietvaldis Ramzans Kadirovs paziņoja, ka ir ieradies Ukrainā pie Krievijas karaspēka, tomēr Ukrainas žurnālisti ātri vien atmaskoja viņa melus. Žurnālisti, uzdodoties par Krievijai piederošu ziņu aģentūru, nosūtījuši viņam ziņu un, izmantojot speciālu pakalpojumu, kas spēj noskaidrot saņēmēja atrašanās vietu, un atklājuši, ka Kadirovs patiesībā atrodas Groznijā – Čečenijas galvaspilsētā.

Lasītājiem arī nepieciešams kritiski izvērtēt visu tīmekļa vietnēs un sociālajos tīklos saņemto vai pamanīto informāciju, lai mazinātu viltus ziņu izplatīšanu un kontu uzlaušanas risku. Savukārt konta uzlaušanas gadījumā jārēķinās, ka, izmantojot uzlauzto kontu, ļaunatūra jūsu vārdā var tikt izplatīta tālāk jūsu kontaktiem. Ieteicams aizsargāt savus kontaktus, neliekot vienādas paroles visiem saviem profiliem un jāatceras, ka garāka parole ir drošāka par īsāku, piemēram, „Sniegav-ri malku c3rt, labi!” ir drošāka parole par „&L4)$*m!!9”, turklāt pirmo ir arī vieglāk atcerēties! (Lūdzu, nelietojiet nevienu no šīm parolēm, jo tās ir minētas šajā publiski pieejamajā rakstā!)

Svarīgi ir arī aizsargāt savus kontus, izmantojot divu faktoru autentifikāciju, kā arī laikus lejupielādēt atjauninājumus gan telefonā, gan datorā. Tāpat būtu nepieciešams izvērtēt vajadzību reģistrēties dažādās tīmekļa vietnēs vai lejupielādēt papildu lietojumprogrammas datoros vai telefonos, jo lieka programmatūra un konti var atvieglot hakeru piekļuvi jūsu viedierīcēm un personīgajai informācijai.

Autors ir tehnoloģiju drošības uzņēmuma Possible Security vadītājs